Telefónica subit une attaque de ransomware

Table des matières:

Aujourd'hui, nous apprenons une attaque assez importante sur le réseau interne de Telefónica que nous confirment des sources internes de l'entreprise, attaque qui pourrait également toucher Vodafone, Santander et Capgemini. Telefonica demandait à ses employés via le système de sonorisation d' éteindre leurs ordinateurs pour empêcher le Ransomware de se propager à travers leur réseau.

Telefónica subit une attaque Ransomware

On ne sait pas exactement ce qui se passe, mais Telefónica a sonné l'alarme auprès de ses employés et certains employés ou employés divulguent des informations sur ce qui s'est passé sur les réseaux sociaux. Nous savons qu'il s'agit d'une attaque assez grave sur le réseau interne de l'opérateur car ils ont déconnecté les équipements du réseau et les ont éteints, ils ont également donné la voix d'alerte aux Datacenters qui utilisent leur réseau pour les maintenir à jour.

Au départ, le problème ne concerne que Telefónica Espagne et non seulement le siège mais aussi les filiales.

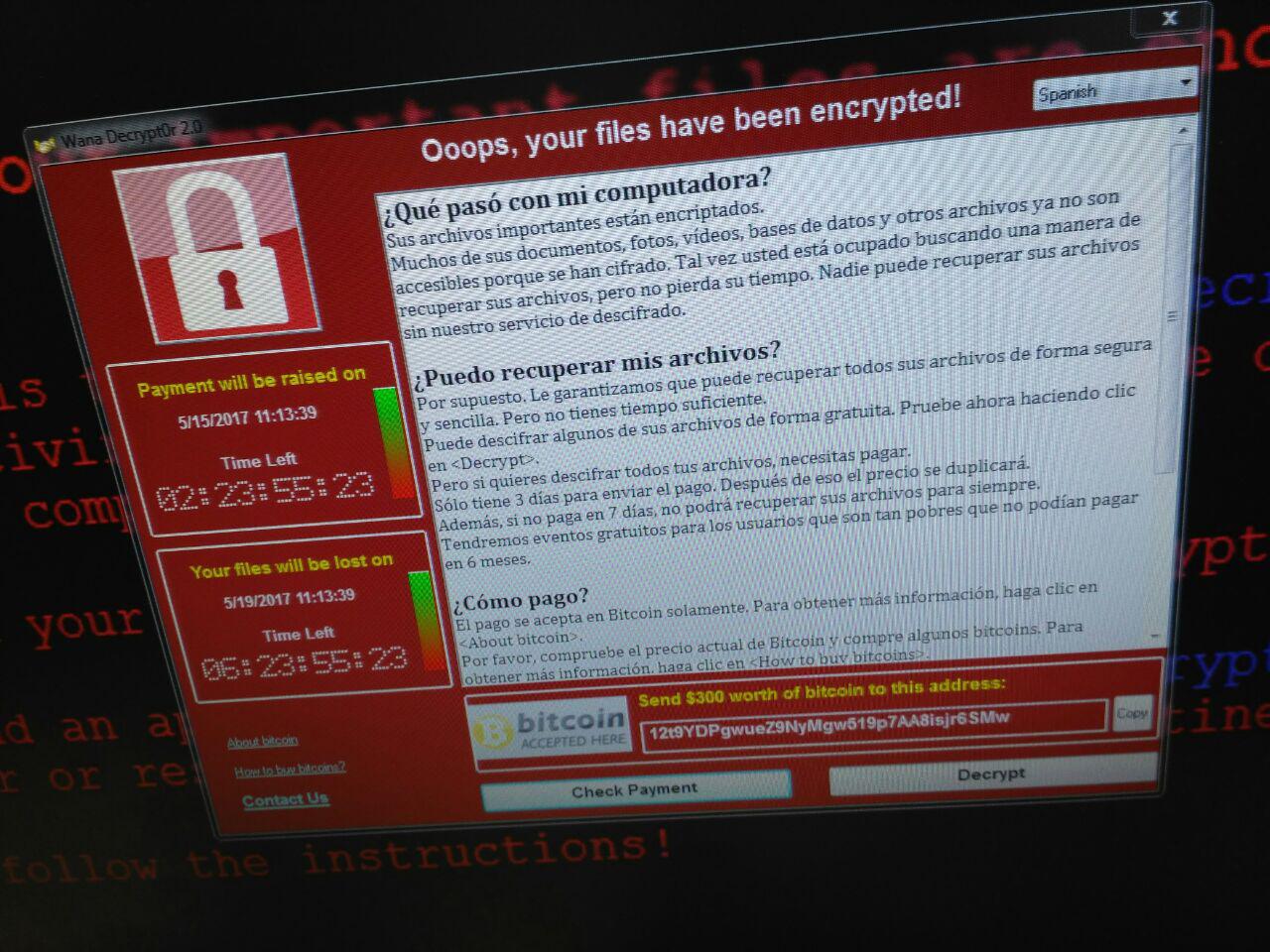

WanaDecryptor V2 est le nom du ransomware qui affecte Telefónica et d'autres sociétés. WanaDecrypor utilise l'exécution de commandes à distance en tirant parti de la vulnérabilité du protocole SMB qui provoque la distribution du malware sur les autres machines Windows de ce réseau.

Les systèmes concernés sont Windows dans différentes versions telles que Windows Server 2008/2012/2016, Windows 7, Windows 8, Windows 8.1, Windows 10, Windows Vista SP2. Selon ce rapport, la vulnérabilité exploitée dans la cyberattaque a été incluse dans un bulletin de sécurité de Microsoft le 14 mars, et il existe un document de support pour résoudre le problème que vous pouvez voir ici.

Ce que vous voyez sur cette photo est la déclaration que j'ai publiée par téléphone à ses employés pour empêcher le ransomware de se propager davantage. Nous avons trouvé plusieurs analyses de ce Malware dans Hybrid Analysis et Total Virus.

Où est installé WanaDecryptor V2?

Commencez par modifier les fichiers de ces chemins:

C: \ WINDOWS \ system32 \ msctfime.ime

C: \ WINDOWS \ win.ini

C: \ DOCUME ~ 1 \ User \ LOCALS ~ 1 \ Temp \ c.wnry

C: \

C: \ DOCUME ~ 1 \ User \ LOCALS ~ 1 \ Temp \ msg \ m_English.wnry

Modifiez ou ajoutez les clés suivantes aux enregistrements:

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows NT \ CurrentVersion \ IMM

HKEY_USERS \ S-1-5-21-1547161642-507921405-839522115-1004 \ Software \ Microsoft \ Windows NT \ CurrentVersion \ AppCompatFlags \ Layers

HKEY_CURRENT_USER \ SOFTWARE \ Microsoft \ CTF

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ CTF \ SystemShared

HKEY_USERS \ S-1-5-21-1547161642-507921405-839522115-1004

HKEY_LOCAL_MACHINE \ Software \ WanaCrypt0r

HKEY_CURRENT_USER \ Software \ WanaCrypt0r

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows NT \ CurrentVersion \ ProfileList \ S-1-5-21-1547161642-507921405-839522115-1004

HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ Session Manager

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows NT \ currentVersion \ Time Zones \ W. Heure normale d'Europe

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Time Zones \ W. Heure normale d'Europe \ Dynamic DST

HKEY_CURRENT_USER \ SOFTWARE \ Microsoft \ CTF \ LangBarAddIn \

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ CTF \ LangBarAddIn \

Plus d'informations sur Malwr

Un chercheur arrête une attaque de ransomware avec l'enregistrement de domaine

Un enquêteur arrête l'attaque du rançongiciel avec un enregistrement de domaine. Découvrez comment ce chercheur arrête le ransomware WannaCry.

La formule 1 empêche une attaque de ransomware

La formule 1 empêche une attaque de rançongiciel. Découvrez comment la Formule 1 a réussi à éviter d'être victime d'une attaque de ransomware.

Badrabbit: une attaque de ransomware se propage à travers l'Europe

BadRabbit: L'attaque de ransomware se propage à travers l'Europe. En savoir plus sur ce ransomware qui affecte les entreprises en Russie et en Ukraine.